.

É comum as pessoas postarem fotos e vídeos de suas vidas cotidianas em seus perfis de mídia social, mas esse conteúdo gerado pelo usuário pode representar grandes problemas de segurança. A mídia social é ótima para coletar informações sobre as pessoas. Veja como os hackers coletam e exploram precisamente essas informações.

Coletar inteligência é o primeiro passo para hackear

A primeira coisa que os hackers fazem antes de atacar um sistema é coletar informações. Às vezes, esse processo pode levar minutos, horas, meses ou anos. Este período de tempo varia de acordo com a capacidade do sistema de destino, o número de funcionários, o tamanho do ataque e as medidas defensivas. O objetivo aqui é identificar todos os pontos fracos do sistema alvo e criar uma estratégia de ataque.

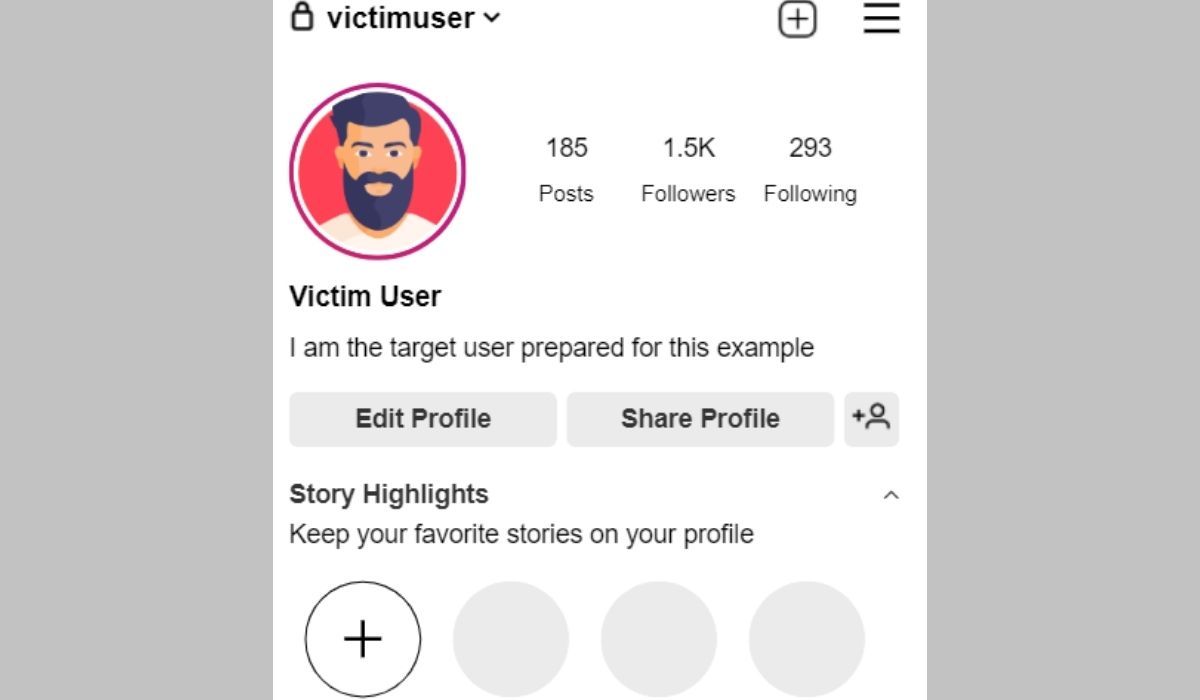

Por exemplo, imagine uma pessoa cujo nome de usuário do Instagram é vítimausuário tem um e-mail da empresa com a extensão exemplo.com, e compraram uma passagem de avião para uma viagem de negócios ao exterior. Acontece que o usuário vítima está muito animado com isso e decide enviar uma foto para compartilhar a emoção com seguidores e amigos no Instagram. Nesta foto que o usuário da vítima carregou, uma certa parte da passagem de avião pode ser vista. oi. Esta é uma informação muito útil para um hacker.

Embora a passagem aérea inteira não esteja visível na foto compartilhada pelo usuário vítima, como a passagem de cada empresa é diferente, o hacker consegue entender a qual companhia essa passagem pertence. Em seguida, o hacker lerá a descrição abaixo da foto. Se o usuário vítima compartilhar a data e hora do voo, o trabalho do hacker será mais fácil. Mas mesmo que essa informação não esteja disponível publicamente, o hacker pode se passar por um cliente, entrar no site oficial da empresa aérea e examinar os planos de voo. Isso significa que os hackers podem prever o dia e a hora do voo pertencente ao usuário vítima.

Nesse ponto, o hacker começa a pensar em vetores de ataque enquanto o usuário-vítima continua pensando que está fazendo uma postagem inocente.

-

0%Haha

-

0%Love

-

0%Lol

-

0%Cute

-

0%Omg

-

0%WTF

-

0%Cry

-

0%Angry

.png)

.png)

.png)

.png)